ゲートウェイ セキュリティ マネージド サービス

サイバー攻撃がビジネス化する現代

今や世界中の詐欺集団が金銭の搾取のためにサイバー攻撃を画策し、国家でさえ優秀なハッカーに高額報酬を支払う時代です。

サイバー攻撃が一部のハッカー/クラッカーによる自己顕示のためのイタズラだったのは過去の話であり、我々は今日の企業活動において、サイバー攻撃を事業継続リスクの一つとして認識しなければなりません。

被害が深刻化するフィッシング攻撃

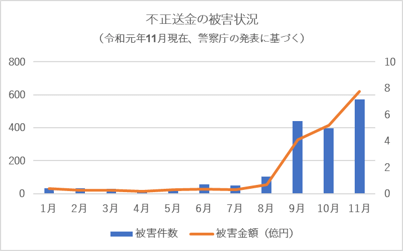

警察庁によると2019年の後半から、ネットバンキングの不正送金事件が爆発的に増えています。

標的型メール攻撃をトリガーにしたフィッシングサイトへの誘導や、取引先のメールアカウントに偽装したビジネスメール詐欺は増加の一途を辿り、被害件数・金額ともに看過できないものとなっています。

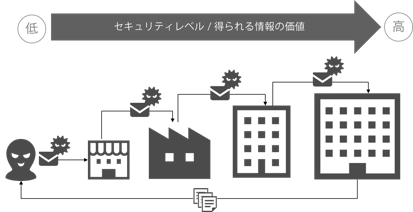

中小企業を狙うサプライチェーン攻撃

大企業のセキュリティ対策が強固になるにつれ、攻撃者は対策の甘いサプライチェーン企業を踏み台に利用して、本来のターゲットである大企業を攻撃するようになりました。

実際にいくつもの被害が報道されており、中小企業だから大した情報は保持していない、狙われない、と言った先入観は捨てなければなりません。

セキュリティ製品が期待通りに機能していない実態

増え続けるサイバー攻撃への対策は、大きく3つのカテゴリーに分けられます。FW、IPS/IDSに代表されるような、企業ネットワークへの侵入を防ぐ入口対策。万が一侵入されたときに端末への感染を防ぐウィルス対策、潜伏するマルウェアや内部不正による情報流出を制御するIT資産管理です。

IPS/IDS UTM

アンチウィルス

IT資産管理

しかしながら米国のある調査では、企業のセキュリティ担当者約300名のうち半数が「セキュリティ事故発生後に、セキュリティ製品が期待通りに機能していなかったことが判明した」と回答しています。

また「導入したセキュリティ製品が正しく設定され、動作しているかを実際に検証している」と回答した担当者はわずか35%でした。

つまりひとたび導入したセキュリティ対策も、昨今の情シス人材・セキュリティ人材の不足によって十分な運用・保守が行き届かず、結果セキュリティ事故を引き起こしていることが珍しくないのです。

運用の穴を生まないセキュリティ対策

セキュリティ製品を導入しただけではセキュリティ対策にはなりません。導入した製品が期待通りに機能するよう、日々アップデートと検証を行ない、運用の穴を生まないようにするとともに、組織的な対策の強化によってセキュリティリスクの最小化を図らなければなりません。

ガイドラインに沿った現実的対策

セキュリティ製品の導入は疎かにすべきではありません。自社のネットワークやユーザのICTの利用方法や情報資産のアクセス経路など、全体を見て対策のバランスを整えることが必要です。

監督省庁などが発行するガイドランに沿って、投資可能な範囲で防衛力をできるだけ高めます。

タイムリーなアップデート

ソフトウェア・ファームウェア・パターンファイルなどの”更新忘れ”を世界中の攻撃者が狙っています。

情報システム担当者はセキュリティ装置を含めたITインフラに対しタイムリーなアップデートを継続することで、運用の穴を生まないようにしなければなりません。

初動対応と監視体制の強化

万が一サイバー攻撃を受けた時に、攻撃の初期段階で迅速に対応すれば被害拡大を防ぐことができます。

攻撃が発覚した際の連絡体制や対応計画を整えるとともに、攻撃をいち早く検知する監視体制を強化する必要があります。

運用・監視のアウトソーシングへ

日本電通が提供するゲートウェイセキュリティ・マネージド・サービスは、お客様のインターネットゲイトウェイをリモートで監視・運用する、SOC(Security Operation Center)代行サービスです。

インターネットゲートウェイに設置するUTM(統合脅威管理)機器の通信ログを監視し、外部からのサイバー攻撃や内部からの不正な通信をいちはやく発見。お客様にお知らせするとともに対策アドバイスを行ないます。

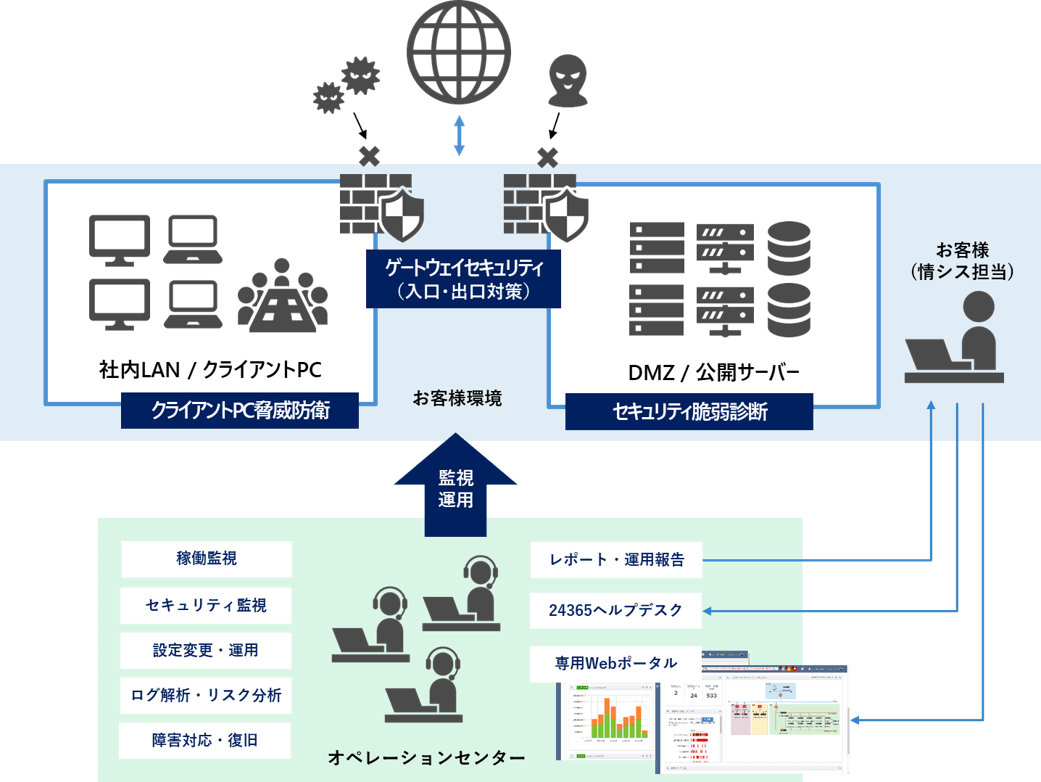

お客様の保護対象に適した監視・運用を実施

社内LANやクライアントPCの保護、公開サーバーやDMZの保護など、お客様が守りたい対象に応じて適切な安全管理措置を標準でご提供します。

社内ネットワークへの対策 -クライアントPC脅威防衛

UTM機器の適切な運用管理と、ログ分析によって、入口・出口対策を固め、防衛力を高めるととともに、不審な通信の速やかな検知によって、社内ネットワークへの感染拡大の予防をご支援します。

お客様の課題

- ※ 標的型メール等によるマルウェア感染のリスクがある

- ※ 外部からの持ち込みPCやUSBメモリによるマルウェア感染のリスクがある

- ※ フィッシングサイトへの誘導によるパスワード等の認証情報の漏えいリスクがある

- ※ 上記に起因する顧客や取引先への二次被害や、事業の継続断が懸念される

⇒社内の不審な通信や挙動を早期に検知し、被害拡大の前に対処したい

ゲートウェイセキュリティ・マネージド・サービスによる解決

- ※ UTM機器のアンチウィルス、Webフィルタリング、サンドボックス等の機能を活用し、入口・出口対策を強化

- ※ ログの監視・分析によって外部からの怪しい通信を検知、影響有無を確認

⇒侵入防御を強化しつつ、社内PCの怪しい挙動を検知して早期対処

公開サーバへの対策 -脆弱性防衛と定期診断

公開サーバを脅かす脆弱性をついたサイバー攻撃には、UTMのIPS機能によって侵入を防衛します。

またSOCからの公開サーバへの定期的な診断によってサーバの脆弱性の把握が可能です。

※SOCからの脆弱性診断はお客様からのご依頼に基づき実施。3ヶ月に1回の実施頻度を原則とします。

お客様の課題

- ※ サーバの脆弱性をついた攻撃が不安である。

- ※ 公開サーバのOSやミドルウェアのバージョンやパッチが最新ではない。

- ※ パッチの適用やバージョンアップによってアプリケーションの動作に影響を及ぼす可能性がある。

- ※ 脆弱性パッチの適用する運用が追い付かない。

⇒脆弱性が放置されている、またはどんな脆弱性があるか分からない

ゲートウェイセキュリティ・マネージド・サービスによる解決

- ※ 外部からの攻撃通信を24時間265日監視し、攻撃によるクリティカルレベルの通信を検知した場合にお客様にご連絡。

- ※ 検知した通信に対し、必要に応じて遮断設定等の対処をご支援

- ※ 影響のない攻撃通信に対し、過検知を抑止する目的でシグネチャーの無効化などの対処をご支援。

- ※ 公開サーバに対して定期的な診断を実施し、サーバの脆弱性をご報告

(注)診断によって判明した脆弱性はIPSシグネチャーを適切に適用する等で防御力を高めることができます。

⇒運用工数を削減しつつ、サーバの脆弱性をつく攻撃をブロック

オペレーションセンターの代行内容

ゲートウェイセキュリティ(UTM)の監視・運用に関わる業務はすべてお任せいただけます。

また、お客様専用ポータルで、UTMや保護対象の公開サーバのシステム状態や、セキュリティログ分析結果を可視化します。

監視の代行

稼働監視ノード、トラフィック、プロセス、ポートステータスなど、システムの稼働状況を24時間365日監視します。 |

|

セキュリティ監視外部からの攻撃を24時間365日体制で監視。いざという時は、2時間以内に緊急対応します。 |

運用の代行

設定変更・運用最新のセキュリティ事情に対応し続けるための、IPブラックリストの更新、ペネトレーションテスト等を実施します。 |

|

ログ解析・リスク分析トラブルの起きにくい環境を維持するため、日常のセキュリティログを分析し、問題発生のリスクを早期発見します。 |

|

障害対応・復旧障害発生時は論理復旧まで一貫して対応。 |

お客様への報告

レポート・運用報告セキュリティログレポートを配信いたします。 |

|

24/365のヘルプデスク24時間365日、スキルの高い正社員のエンジニアがヘルプデスクに常駐し、お客様からのお問い合わせに対応します。 |

|

専用Webポータルオペレーションセンターと同じ監視画面をお客様自身でもご確認いただけます。リアルタイムにシステムの状況を把握できます。 |

お客様の声

東証一部上場・非鉄金属メーカー様(従業員約800名)

巧妙化する標的型メール等への対策として、次世代ファイアウォールを導入したものの、1日1GB以上の膨大なログは解析が追い付かず、機器の設定も脅威トレンドに合わせて日々更新する必要があり、現場にとってかなりの負担でした。

そこでゲートウェイ セキュリティ マネージド サービスを導入。ログ解析や24時間365日の監視、タイムリーな設定変更など、自社だけでは難しかったことが実現しました。

SOCで発見された脆弱性やリスクに基づき、社内で対策を議論する体制を構築でき、良い効果が得られています。